Методы уровня 4 (L4)

TCP-SYN

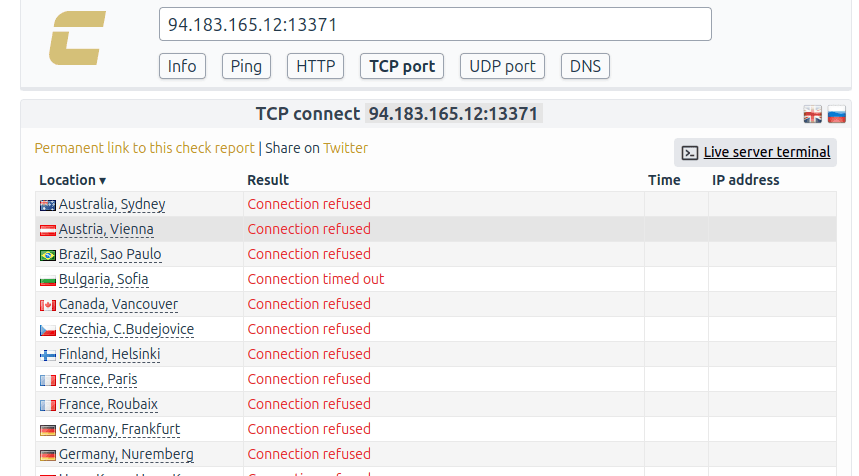

Очень мощный метод против умеренно защищённых целей. Работает только с TCP и эффективен тем, что заставляет цель отвечать трафиком. Рекомендуется использовать по всем портам (установите порт 0 в панели overload). Если цель отвечает сбросом соединения — метод эффективен; если не отвечает (таймаут), лучше не применять.

Иногда работает и по одному открытому TCP‑порту, но обычно методики SOCKET и HANDSHAKE эффективнее.

SOCKET / HANDSHAKE

Эти методы работают только на открытых TCP‑портах. Они не генерируют большие объёмы трафика, но могут эффективно обходить защиту, полноценно эмулируя реального пользователя, что способно приводить к сбоям сервисов.

SOCKET открывает максимально возможное число соединений, что часто приводит к отказам. Однако может фильтроваться, поскольку поведение похоже на TCP‑SYN flood. Рекомендуется задать ограничение частоты пакетов в Advanced.

HANDSHAKE открывает лишь несколько соединений (количество задаётся в Advanced) и отправляет туда данные. Можно изменять отправляемые данные через поле PAYLOAD (HEX). Пример: бесконечная отправка HTTP‑запросов.

GRE / UDP / STOMP / ACK

Эти методы похожи по принципу и эффективности. Большинство современных защит их патчат, но бывают исключения:

- GRE — метод уровня L3. Посылает «сырой» трафик без необходимости указывать порт. Может сработать при слабой полосе или если защита игнорирует GRE. Очень маленький размер пакета (например, 14) даёт максимум PPS и может перегружать фильтры.

- UDP — метод уровня L4, в основном эффективен против игр. Поддерживает пользовательские payload и лимиты скорости. Редко фильтруется даже у провайдеров вроде OVH, но сам UDP реже встречается в продакшене.

- STOMP — ACK‑PSH трафик. Работает с портом, местами обходит защиту, но в целом не рекомендуется.

- ACK — ACK‑трафик. Похож на STOMP, но генерирует больше пакетов в секунду, так как не имеет payload.

Совет

Панель overload.su поддерживает:

- Мультипорт в одном тесте:

80,443 - Несколько IP и подсетей в одном тесте:

1.1.1.1,2.2.2.2,3.3.3.3/24 - Диапазон размеров пакетов:

10–100